Todo sobre Tor, el navegador Tor y la dark web

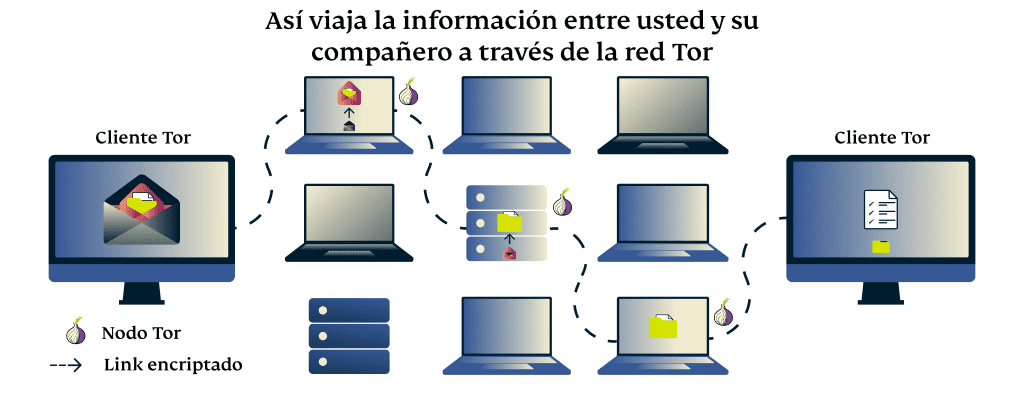

Tor (originalmente llamado "The Onion Router" o "el router cebolla" porque maneja su tráfico en capas como una cebolla) es una red gratuita de servidores, o "nodos", que enrutan al azar el tráfico de internet entre nodos para así ocultar el origen de los datos. El navegador Tor puede aumentar significativamente la privacidad y el anonimato de un usuario online. En sus documentos internos, la NSA incluso se ha referido a Tor como "el rey del anonimato en internet de alta seguridad y baja latencia".

En esta guía explicaremos los orígenes de Tor, cómo funciona la red, cómo puede utilizarla y contribuir a ella, y muchas otras cosas que Tor nos permite hacer online.

Ir a...

¿Qué es Tor?

La inverosímil historia de Tor

Cómo funciona Tor

Cómo usar Tor para proteger su privacidad

Conectarse usando Tor ahora

Preguntas frecuentes

¿Qué es Tor?

Tor es la abreviatura de "The Onion Router". A menudo, la prensa y los organismos encargados de hacer cumplir la ley lo ven de forma negativa, pero Tor tiene muchos beneficios positivos. Los periodistas y sus fuentes confían en Tor para comunicarse de forma segura y anónima, sin temor a la interferencia del gobierno. La comunicación segura es esencial en los casos de denuncia, como las revelaciones de Edward Snowden. Del mismo modo, Tor es importante en la aplicación de la ley, ya que permite llevar a cabo operaciones e investigaciones encubiertas online. Actualmente Tor tiene alrededor de dos millones de usuarios diarios en todo el mundo, la mayoría de ellos originarios de los Estados Unidos, Alemania y Rusia.

De manera similar a una VPN, puede utilizar Tor para ocultar su dirección IP y hacer más anónimo su tráfico de internet. El uso del navegador Tor también le permite acceder a la dark web y ejecutar un "servicio oculto" de manera anónima. En general, el navegador Tor no hace anónimo todo su tráfico web, por lo que comúnmente se ejecuta junto con una VPN.

Conectarse a Tor a través de una conexión VPN es una excelente manera de preservar su privacidad y seguridad en internet. No solo ocultará sus datos de navegación a su empresa VPN, sino que también ocultará la dirección IP de su hogar al nodo de entrada de Tor.

La inverosímil historia de Tor

Tor: los primeros años

Las fuerzas armadas de los Estados Unidos siempre se han apoyado en una vasta red de espías en todo el mundo para recopilar información. A medida que esta información se fue haciendo cada vez más digital en la década de 1990, las agencias se dieron cuenta de lo valioso que sería para sus fuentes comunicarse online.

Los espías ya no necesitarían utilizar aparatos radiofónicos voluminosos ni tendrían que descifrar mensajes escondidos en los periódicos para recibir información. Pero el ejército de los EE. UU. también sabía que la forma en que se había construido internet representaba serias amenazas para la identidad y la seguridad de sus fuentes. Sería muy fácil detectar quién se estaba comunicando con servidores operados por la inteligencia o el ejército de Estados Unidos.

Imagine que una ONG descubre que uno de sus miembros a menudo inicia sesión en un foro exclusivo para miembros de una base militar, o que una gran corporación se da cuenta de que un empleado abre con frecuencia la página web de una agencia gubernamental. Sin una red global que ofrezca anonimato, los espías, la policía y otras organizaciones gubernamentales no podrían comunicarse de manera efectiva con sus fuentes ni realizar investigaciones encubiertas.

A mediados de la década de 1990, el Laboratorio de investigación naval de los Estados Unidos empezó a trabajar en una solución. Comenzaron a desarrollar una forma de enrutar datos encriptados a través de una red de computadoras ubicadas en el mundo entero. Este método de enrutamiento ocultaría tanto el origen como el destino de todos los datos. Después de 1997, el proyecto fue desarrollado más a fondo por la Agencia de Proyectos de Investigación Avanzada de Defensa (DARPA, por sus siglas en inglés).

Pero, ¿cómo autenticaría esa red a sus usuarios? ¿Y cómo una red de este tipo permanecería sin ser detectada? ¿Quién más podría beneficiarse de acceder a internet sin censura y de manera anónima?

Herramienta pública en lugar de arma secreta

Podemos especular mucho sobre estas preguntas, pero a los historiadores les es difícil determinar cuánto debatieron las organizaciones militares y de inteligencia involucradas, y qué argumentos los convencieron de lanzar el software para uso público, bajo una licencia libre, en 2002. La responsabilidad de mantener el proyecto se transfirió a la Electronic Frontier Foundation (EFF), que luego entregó el control a The Tor Project. La mayoría de sus fondos aún provienen del gobierno de los Estados Unidos, aunque el gobierno de Suecia también contribuye significativamente.

Las razones por las que el gobierno ha participado en el Proyecto Tor pueden parecer contradictorias. El gobierno quiere seguir utilizando la red de Tor para ocultar la fuente de sus ataques, infiltrarse en los movimientos de derechos civiles y permitir que sus espías intercambien inteligencia de manera segura y efectiva. Por otro lado, dieron al público una herramienta que le permitiría mantener oculta la fuente de sus ataques y ocultar información al gobierno.

A favor y en contra del gobierno

Para poder usar esta herramienta sin levantar sospechas, el gobierno necesita promover la red Tor como una tecnología liberadora y empoderadora para quienes desean liberarse del control autoritario. Necesitaban no solo promocionarlo haciendo correr la voz, sino también creando un software genuinamente efectivo y respaldado por las mismas personas sobre las que el gobierno desea recopilar información.

El gobierno necesitaba ceder el poder para mantener el poder. Este complicado equilibrio es probablemente también la razón por la que el gobierno de los EE. UU. se ha ganado fama tanto como de ferviente partidario como de feroz atacante de esta tecnología.

Organizaciones como el gobierno de Estados Unidos no son del todo homogéneas, y sin duda están formadas por actores que intentan proteger los derechos civiles honestamente, así como por aquellos que desean fortalecer las estructuras autoritarias.

¿Se puede lograr un equilibrio entre el poder y la libertad?

Para usar la red Tor a nuestro favor, debemos entender cómo funciona y cuáles son las limitaciones. El código de fuente abierta de Tor nos permite comprender exactamente lo que sucede debajo en su interior y auditar la implementación de una encriptación segura.

Cómo funciona Tor por dentro

Imaginemos que las computadoras e internet no existen y las personas todavía se comunican con lo que ahora llamamos "correo tradicional".

Ahora, digamos que desea comprar un libro. ¿Cómo podría hacerlo sin salir de casa? Puede usar el directorio para buscar la dirección de una editorial y luego enviarles una postal.

En esa postal, usted podría expresar su deseo de adquirir un libro que le gusta e incluir su propia dirección postal para que el editor sepa a dónde enviarlo.

El problema es que todos a lo largo de la ruta de entrega pueden ver lo que usted quiere leer. Pueden hacer copias de todo, o simplemente mantener registros de quién solicitó qué.

Los sobres protegen el contenido

Un nivel de protección simple sería guardar las solicitudes en sobres cerrados. Es imposible abrir estos sellos criptográficos sin romperlos; todo lo que la oficina de correos podría hacer es mantener un registro de lo que se entrega y a dónde, sin saber el contenido de los sobres.

Esta información, relativa a, por ejemplo, el tamaño y el peso del sobre, y la identidad del remitente y el destinatario, es conocida como los metadatos.

Los metadatos revelan mucho. Por ejemplo, usted puede saber si ha recibido una multa por exceso de velocidad con solo ver el sobre. Y el cartero también.

Esto es muy parecido a cómo funciona internet hoy en día. Los sellos criptográficos van un paso adelante al ser imposibles de abrir. En los últimos años, la encriptación básica, como Transport Layer Security (TLS), se ha convertido en un estándar en la web. (Se puede saber cuándo está activo, ya que aparecerá un icono de candado en su barra de direcciones).

Los circuitos Tor se basan en un sistema de nodos

Para enviar solicitudes de manera anónima en la red Tor, usted comienza por establecer un circuito Tor. Para hacer esto, envía su "postal cerrada" a un nodo de Tor al azar. Esta podría ser una dirección residencial o comercial. Podría ser la casa de su vecino o podría ser un gran edificio en un país lejano. Este es su nodo de entrada, y todo su correo cerrado se enviará a esta dirección. Todo el correo que reciba también vendrá de esta dirección.

Su nodo de entrada reenviará su correo a otro nodo, que nuevamente lo reenviará a otro nodo: el nodo de salida. Solo el nodo de salida conoce la dirección de su destinatario previsto.

Aquí se explica cómo funciona el sistema de nodos:

- El nodo de entrada puede ver quién es usted, pero no lo que solicita ni a quién.

- El nodo medio no puede ver nada. Es importante porque separa los nodos de entrada y salida entre sí.

- El nodo de salida solo puede ver lo que usted solicita, pero no quién es. Idealmente, usará TLS para encriptar su solicitud de extremo a extremo, de modo que el nodo de salida pueda ver a quién le está solicitando algo, pero no el contenido de su solicitud.

Tor es gestionado por voluntarios

Un sistema como Tor podría, al menos hipotéticamente, funcionar con el correo físico, pero el esfuerzo necesario para desviar el correo y sellar los sobres sería inmenso. El principio Tor es mucho más fácil de lograr electrónicamente, pero la red todavía depende de voluntarios que ejecutan nodos Tor en sus servidores o en casa.

El nodo de salida es el punto más débil de esta cadena. Si la conexión a la página web que está visitando no utiliza encriptación TLS, no hay garantía de que el nodo de salida no lleve registros del contenido de sus solicitudes, las altere o incluya malware en ellas. Si su sistema no está configurado correctamente, elementos como las cookies, o el contenido de sus comunicaciones aún podrían identificarle.

La dark web: use direcciones .onion para evitar los nodos de salida

Hay una manera de evitar por completo el uso de nodos de salida. Pero para que eso funcione, la página web que está visitando debe configurarse con una dirección .onion. Esta dirección no es como un nombre de dominio regular, porque no hay forma de registrarlo formalmente. Los dominios suelen ser cadenas alfanuméricas generadas a partir de una clave criptográfica pública. El uso de dicho dominio no solo elimina de la ecuación al nodo de salida, sino que también hace imposible que tanto el usuario como la página sepan dónde está la otra parte.

Facebook también es una de las pocas páginas que cuentan con certificados TLS emitidos para sus páginas .onion. Esto no hace que el contenido sea significativamente más privado o seguro, pero puede ayudar a identificar si la página a la que está conectado es realmente la página a la que deseaba acceder. Se puede acceder a muchas páginas exclusivamente a través de su dirección .onion, en un intento de permanecer sin censura y mantener su ubicación en secreto. A esta parte de internet generalmente se llama dark web (o "web oscura", que no debe confundirse con la deep web o "web profunda").

En la práctica, las direcciones .onion realizan otra función importante. Son una herramienta fácil para hacer que sus dispositivos sean accesibles dentro de las redes bloqueadas con cortafuegos estrictos, como los dormitorios de estudiantes o complejos de oficinas. Si desea ejecutar un servidor personal, por ejemplo, en un entorno de este tipo, usar Tor y una dirección "onion" es una forma conveniente de hacer que este dispositivo sea accesible desde el exterior.

Cómo usar Tor para proteger su privacidad

Conectarse usando el navegador Tor

La forma más común de acceder a la dark web o de utilizar la red de Tor es a través del navegador Tor. El navegador se ve y se utiliza como Firefox, pero viene optimizado para la máxima seguridad y privacidad. Tiene la extensión NoScript preinstalada, y se puede configurar para navegar en la versión HTTPS, para protegerlo contra exploits malintencionados de Flash o Javascript. También se asegura de que las cookies se eliminen al inicio, y que las páginas web no tengan acceso a ninguna información que pueda usarse para identificarle.

El navegador Tor es fácil de ejecutar. De hecho, no requiere ninguna instalación y solo puede ejecutar los archivos .exe o .dmg directamente desde su memoria USB. Esto hace posible llevar el navegador a un entorno en el que no puede instalar software, como su escuela u oficina.

Después de iniciar el navegador, le preguntará acerca de su red. Si su red está libre de censura, puede comenzar a navegar por internet de inmediato. De lo contrario, se le solicitará más información, como su servicio de proxy local, lo que ayudará al navegador a evadir la censura.

El navegador Tor facilita la seguridad y la privacidad, pero aún debemos asegurarnos de no entregar voluntariamente información que pueda comprometernos.

Practique hábitos seguros de navegación

La dark web quizá sea más segura que antes, pero aún así es importante tener cuidado al usar Tor. No caiga en la tentación de instalar complementos o extensiones, ya que podrían volver a conectarse a servidores fuera de la red Tor, revelando su dirección IP y otra información sobre su historial de navegación.

En el navegador Tor, debe asegurarse más detenidamente de que se está conectando a páginas web mediante HTTPS. Al igual que en una wifi pública, no hay forma de saber quién está ejecutando el nodo de salida o si es seguro. Tampoco hay forma de saber qué está haciendo el nodo. Podría estar leyendo, interceptando o hasta alterando su información. El nodo de salida podría incluso intentar eliminar por completo la seguridad de la capa de transporte (TLS) de la página, ¡así que siempre verifique si el candado en la barra de direcciones está visible! De lo contrario, un nodo de salida malintencionado podría establecer una conexión encriptada entre él y el servidor al que se está conectando, lo que significa que el nodo de salida puede leer el tráfico entre usted y su servidor.

Si bien el navegador Tor elimina sus cookies e historial cada vez que se inicia, navegar en la web podría provocar que se carguen cookies comprometedoras en su equipo. Por ejemplo, iniciar sesión en Facebook en una pestaña establecerá cookies que pueden identificarlo en otras páginas como un usuario específico de Facebook.

También tenga cuidado con cualquier contenido que descargue. Incluso los documentos PDF y Word pueden contener pequeños fragmentos de código que podrían revelar su dirección de protocolo de internet (IP) personal. Lo más seguro que puede hacer es abrir dichos documentos en una máquina virtual o cuando su computadora no está online.

La red de Tor protege sus metadatos, ocultándolos entre el resto del tráfico. Si su carga en la red Tor es muy alta (es decir, opera una página muy popular en la dark web), es posible que lo identifiquen debido a su tráfico abundante.

Configurar Tor como proxy

Navegar no es lo único que usted puede hacer con Tor. También se puede configurar como un servicio de proxy, de modo que cualquier dato que apunte se dirija a través de la red.

Muchas aplicaciones admiten el proxy SOCKS5 que utiliza Tor. Las billeteras Pidgin, Adium, Dropbox y Bitcoin como Core y Electrum le permiten enrutar su tráfico a través de la red Tor para permanecer en el anonimato. Sin embargo, si necesita una solución verdaderamente anónima, debe asegurarse de iniciar sesión en todas sus cuentas mientras está conectado a Tor, descargar todo el software a través de Tor, y nunca conectarse a estos servicios a través de una conexión a internet normal.

También puede usar Tor al revés (un proxy inverso), es decir, hacer que los servicios en su servidor web estén disponibles a través de una dirección .onion. Esto lo protege a usted y a sus usuarios contra los nodos de salida malos y las filtraciones de ubicaciones de servidores no deseadas. También podría hacer que su página esté disponible en lugares donde usualmente no está disponible.

No se recomienda descargar torrents a través de la red Tor. Los clientes BitTorrent modernos utilizan UDP como protocolo, que no funciona sobre Tor. Como resultado, sus datos no se transmitirán en absoluto o se transmitirán fuera de Tor, revelando su dirección IP en el proceso.

Conectarse a Tor mediante puentes y VPN cuando Tor esté bloqueada

Algunas redes prohíben cualquier tipo de tráfico Tor a través de sus sistemas al incluir en la lista negra a todos los nodos de entrada conocidos. Para evitar esta prohibición, usted puede conectarse a un puente. Un puente funciona de manera similar a un nodo de entrada, excepto que deberá obtener las direcciones IP manualmente. El uso de un puente para conectarse a la red de Tor no tiene inconvenientes importantes, pero en muchas ocasiones no podrá evadir las obstrucciones de Tor. Para mejores resultados, primero conéctese a su VPN y luego a la red Tor.

Cuando se conecta a una VPN, ni las páginas que está visitando ni los nodos de entrada de Tor sabrán su verdadera ubicación, aunque la empresa de VPN sí lo hará. Sin embargo, la empresa de VPN no puede ver el contenido de su tráfico, aun si lo intentan, ya que el tráfico está encriptado entre usted y el nodo de entrada de Tor.

Teóricamente, también existe la opción de conectarse primero a la red Tor y luego pasar una VPN a través de ella. Esto hace que a su proveedor de VPN le resulte imposible saber dónde se encuentra usted, y garantiza que los nodos de salida no puedan leer ni alterar su tráfico. Sin embargo, esto es de poca ayuda para aumentar el anonimato, por lo que la mayoría de los proveedores de VPN no admiten esta función.

Dependiendo de si usa Tor, una VPN o una combinación de ambas, las páginas y las redes pueden ver información diferente sobre usted. Consulte la siguiente tabla para encontrar la solución que mejor se adapte a sus necesidades.

| Solo Tor | Tor, luego VPN | VPN, luego Tor | Solo VPN | |

| La red local o el ISP pueden leer su tráfico. | No | No | No | No |

| La red local conoce su ubicación. | Sí | Sí | Sí | Sí |

| La red local o el ISP ven que usted es un usuario de Tor. | Sí | Sí | No | N/A |

| Los nodos de entrada de Tor pueden ver su ubicación. | Sí | Sí | No | N/A |

| Los nodos de salida de Tor pueden leer su tráfico. | Sí | No | Sí | N/A |

| La VPN puede leer su tráfico. | N/A | Sí | No | Sí* |

| La VPN conoce su ubicación. | N/A | No | Sí | Sí* |

*Nota: Un proveedor de servicios VPN confiable nunca almacena información sobre su tráfico. Puede averiguar si su proveedor de VPN lleva registros de sus datos consultando su acuerdo de términos de servicio.

Cómo compartir archivos de manera segura usando Tor

Si bien no debe (y a menudo no puede) usar la red Tor para ocultar su tráfico de torrents, la red Tor le ofrece una de las maneras más convenientes de compartir archivos con otras personas. Se llama OnionShare y fue desarrollada por Micah Lee. Además de su seguridad, es mucho más conveniente que enviar archivos adjuntos por correo electrónico o utilizar Dropbox.

Con Onionshare, usted simplemente selecciona el archivo en su computadora y se genera un enlace. A continuación, puede compartir este enlace con el destinatario previsto, a través de cualquier aplicación. Usted y el destinatario deberán mantener abierto el navegador Tor durante todo el proceso. Compartir archivos con Tor garantiza que el remitente y el destinatario nunca sabrán la ubicación del otro.

Onionshare es el único método de intercambio de archivos verdaderamente anónimo. Sin embargo, tenga en cuenta que cualquier persona con el enlace podrá descargar el archivo, por lo que tendrá que compartir el enlace de forma encriptada, por ejemplo, con OTR (Off-The-Record).

También hay una buena opción que le permite cerrar el servidor después de que se haya descargado el elemento. De esa manera, puede estar completamente seguro de que solo se accede al elemento una vez. Si su contacto lo recibió, puede estar tranquilo de que nadie más lo hizo.

Herramientas de privacidad para denunciantes

SecureDrop (originalmente llamado DeadDrop) es un software que facilita la filtración segura de información a la prensa a través de la red Tor. Fue desarrollado originalmente por Aaron Swartz, y actualmente lo mantiene la Freedom of the Press Foundation. Ha sido adoptado por ProPublica, The Intercept, The Guardian, e incluso ExpressVPN.

SecureDrop se ejecuta en un servidor perteneciente a un periodista u organización de noticias al que solo se puede acceder a través de Tor. El denunciante puede subir cualquier tipo de documento a este servidor, para lo cual recibe un código. Este código único se puede utilizar posteriormente para enviar más información o comunicarse de forma segura y anónima con los periodistas.

Tor para Android

Android ya es oficialmente compatible con Tor Project, y hay varios archivos APK disponibles para su descarga en la página web del navegador Tor.

Tor para iOS

Tor no está oficialmente disponible en dispositivos iOS, pero Tor Project recomienda que los usuarios de iPhone y iPad usen el navegador Onion en su lugar. Algunas aplicaciones, como la billetera Zap Bitcoin también vienen con capacidades de Tor incluidas.

Tor para Mac, Windows, and Linux

La página web de Tor Project también ofrece las últimas versiones del navegador Tor para Mac, Windows y Linux, junto con anuncios de lanzamiento actualizados, instrucciones de descarga y una guía para verificar las firmas digitales.

Tor para Tails

Tails (The Amnesic Incognito Live System) es un sistema operativo basado en Linux que se puede ejecutar desde un DVD o una memoria USB. Trae preinstalado el software de encriptación más importante, como Pretty Good Privacy (PGP) y OTR. Enruta todo su tráfico a través de la red Tor de manera predeterminada. De esta manera, es mucho más fácil permanecer verdaderamente anónimo y también mitiga las amenazas de errores o ataques.

Puede llevarlo fácilmente con usted y no necesita instalarlo en la computadora que está utilizando. Tails le permite mantener una identidad separada en su propia computadora o en un dispositivo público de manera segura y sencilla.

Cómo contribuir con Tor

Si bien el gobierno de los Estados Unidos, principalmente, sigue financiando la red Tor, esta depende de los esfuerzos de activistas y voluntarios para seguir siendo segura. Los recursos adicionales para el proyecto harán que Tor esté más equilibrado y dependa menos del apoyo gubernamental y militar. Usted puede ayudar de las siguientes maneras.

- Use Tor. Usted mismo disfrutará privacidad en internet y también ayudará a establecer la red como una herramienta importante para los usuarios cotidianos.

- Únase a la comunidad de Tor. Es una plataforma con recursos útiles acerca de cómo puede contribuir con sus habilidades.

- Conviértase en un desarrollador de Tor. ¡Ayudar a construir la red de anonimato líder le dará un gran nivel de notoriedad! Puede ayudar aportando cualquier habilidad que posea para aumentar la seguridad, la documentación y las características de Tor Project.

- Done al Tor Project. El proyecto Tor acepta Paypal, Dwolla y Bitcoin. ¡Aún queda mucho por hacer!

- Apoye iniciativas como el Library Freedom Project que ayuda a las bibliotecas locales a ofrecer educación sobre la privacidad.

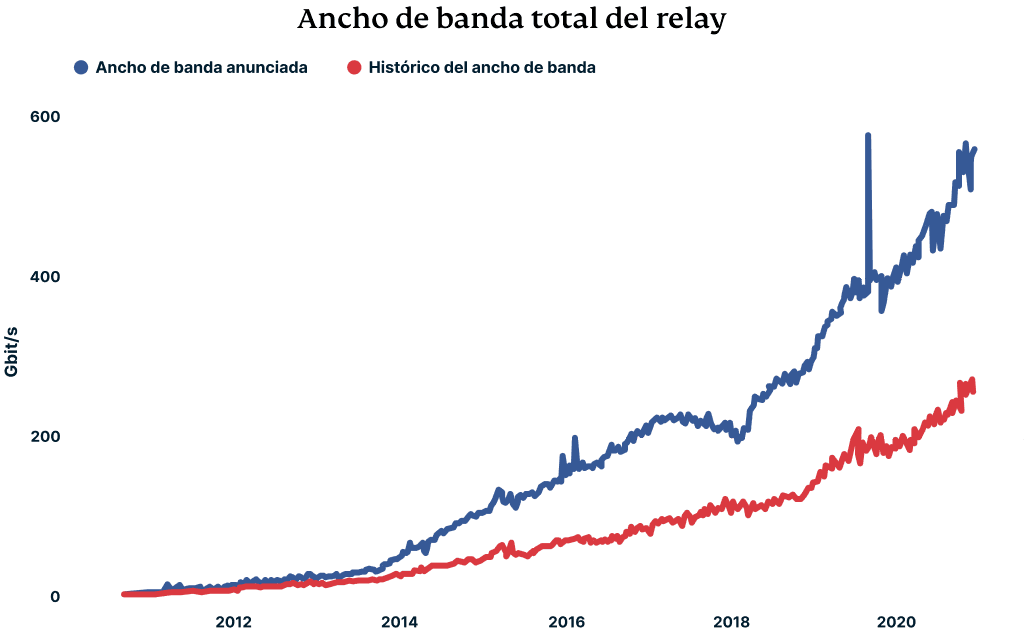

- Ejecute una retransmisión. Si tiene disponible ancho de banda adicional, puede ejecutar una retransmisión desde su casa o desde su propio servidor.

Alternativas al navegador Tor

Tor no es el único proyecto que intenta hacer de internet un espacio más seguro y anónimo, aunque es, por mucho, el más probado y utilizado.

Estos son otros proyectos comprometidos con su privacidad, seguridad y libertad en internet:

- Ultrasurf es un sistema proxy para Windows. Se utiliza principalmente para evitar la censura, aunque también ofrece cierta protección de la privacidad con el uso de encriptación. Al igual que Tor, también está financiado en gran medida por el gobierno de Estados Unidos. A diferencia de Tor, el código fuente no es abierto.

- Freegate es otro sistema proxy para Windows, utilizado para evadir la censura. La red de Freegate se llama Dynaweb y también está financiada por el gobierno de los Estados Unidos.

- Java Anon Proxy es una red proxy de código abierto escrita en Java. Fue desarrollada por un grupo de investigadores de universidades alemanas. Sin embargo, los usuarios deben tener cuidado al usarlo. Java Anon Proxy contiene una función que permite que las fuerzas del orden puedan emitir órdenes de vigilancia para ciertos servidores. Tales funciones conllevan un riesgo de abuso que es similar al riesgo potencial en redes no seguras, y ponen en duda las funciones de anonimato anunciadas.

- Astoria, el producto de una investigación conjunta entre equipos estadounidenses e israelíes, es un cliente de Tor que minimiza el riesgo de "ataques de sincronización" que los adversarios pueden usar para desanonimizar el tráfico de Tor.

Cómo descargar e instalar Tor

No necesita ser un experto para usar Tor. ¡Siga estos pasos sencillos y pronto disfrutará de internet de manera más anónima!

1. Descargue el navegador Tor

El navegador Tor está disponible para Windows, Mac, Linux y Android.

Descargue el archivo y guárdelo. La instalación es muy rápida y fácil.

En Windows, haga doble clic en el archivo .exe y seleccione una carpeta de destino. Esta también puede ser una memoria USB.

En Mac OS X, haga doble clic en el archivo .dmg y arrastre el archivo que lo contiene a una carpeta separada, como la carpeta de la aplicación o la memoria USB..

En Linux, se debe descomprimir el archivo .tar.xz con el siguiente comando:

tar -czvf tor-browser-linux64-[...].tar.xz

En Android, puede instalar la aplicación desde la tienda Google Play o descargar alguno de los archivos APK desde la página web.

2. Inicie el navegador Tor

Cuando inicie el navegador Tor por primera vez, se le preguntará cómo desea conectarse. Si no está seguro de si su red requiere de una mayor configuración (la mayoría de las veces no es así), haga clic en continuar. De lo contrario, haga clic en "configurar" y responda las preguntas.

Consejo profesional: si Tor no se conecta, o si usted no desea que su ISP sepa que está utilizando Tor, primero conéctese a su VPN y luego abra el navegador Tor.

3. Navegue de manera más anónima

¡Enhorabuena, ya está usando Tor! Ahora puede navegar en internet de forma anónima. Para aprovechar todas las funciones de seguridad de Tor, eche un vistazo a sus preguntas frecuentes.

Preguntas frecuentes: Tor y el navegador Tor

¿Es seguro utilizar Tor?

En el pasado, los ataques atraían a los usuarios a páginas web vulneradas, donde un javascript exploit pasa por alto la red de Tor y revela la dirección IP del usuario.

¿Puedo ser rastreado en Tor?

Esto es particularmente riesgoso para los operadores de sitios grandes y populares en la dark web que desean mantener su ubicación en el anonimato. Cuanto más tráfico atraigan, más fácil será que un adversario pueda averiguar hacia dónde se dirige su tráfico.

¿Por qué Tor tiene mala reputación??

Sin embargo, la mayoría de las ofertas en la dark web, desde armas hasta pornografía y drogas, son estafas creadas para despojar a los visitantes curiosos de sus Bitcoin.

¿Es ilegal usar el navegador Tor?

Ofrecer o comprar narcóticos en la deep web es tan ilegal como lo es en una página web normal. En la mayoría de las jurisdicciones, navegar por una página que ofrece contenido ilegal no es ilegal, pero almacenar (capturas de pantalla, por ejemplo) dicho contenido y guardarlo en su propio dispositivo sí lo será.

El navegador Tor está diseñado para la privacidad y la seguridad, pero no se confíe demasiado. Sea cuidadoso con la información que proporciona en la dark web y no descargue ni instale software.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN