O que é IP stresser e como DDoS booters funcionam?

IP stressers são ferramentas usadas para avaliar a capacidade de uma rede lidar com grandes volumes de tráfego. Embora possam ter uma função legítima na segurança cibernética, usá-los para sobrecarregar intencionalmente uma rede, o que é conhecido como ataque de negação de serviço distribuído (DDoS), os transforma em verdadeiros DDoS booters.

Este guia aborda tudo o que você precisa saber sobre IP stressers e ferramentas booter. Você aprenderá o que são essas ferramentas, como elas diferem entre si e se o seu uso é legal em alguma situação. Também mostraremos as melhores maneiras de se proteger ou proteger sua empresa contra ataques de DDoS. Vamos começar.

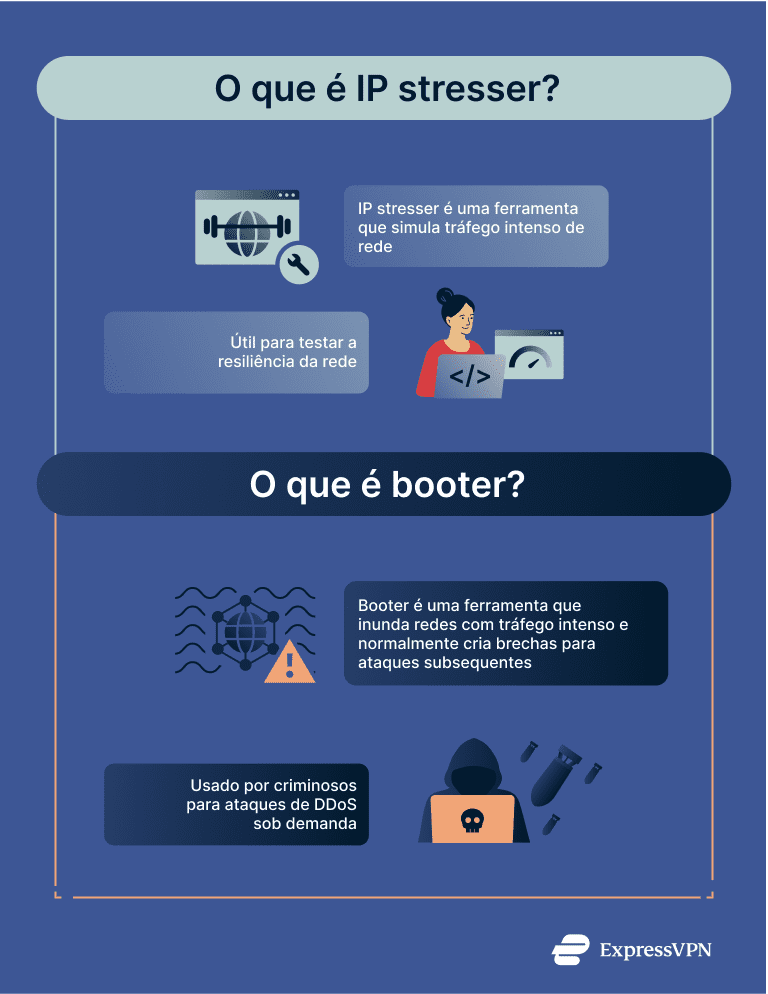

Entendendo IP stressers e booters

IP stressers são ferramentas usadas principalmente para testar a resiliência da rede, mas também podem ser mal utilizadas nas mãos erradas. Booters, por outro lado, são usados quase exclusivamente para lançar ataques de DDoS maliciosos. Antes de abordarmos todas as maneiras pelas quais podem ser usados para causar danos, vamos analisar as principais diferenças entre IP stressers e booters, bem como os diferentes papéis que eles desempenham na segurança cibernética.

IP stresser o que é?

IP stresser é uma ferramenta projetada para simular tráfego intenso em um sistema alvo, geralmente para testar a capacidade de um servidor de suportar cargas elevadas. Normalmente, é usada por profissionais de TI que desejam avaliar os pontos fortes e fracos de uma rede e identificar áreas para melhoria.

Embora os IP stressers tenham usos legítimos, eles também podem ser explorados para fins maliciosos. Em mãos erradas, podem ser usados para inundar uma rede alvo com tráfego, lançando efetivamente um ataque de DDoS.

Como funciona um IP stresser?

Um IP stresser funciona enviando grandes volumes de tráfego para um endereço IP alvo, sobrecarregando seus recursos. O objetivo é simular condições de alto tráfego para identificar pontos fracos na rede que possam precisar de melhorias ou proteção. Pense em um IP stresser como uma ferramenta que simula um ataque de DDoS — ou, se usado maliciosamente, realmente executa tal ataque.

O que é booter (DDoS booter)?

Booter, ou DDoS booter, é um tipo de serviço de DDoS sob demanda que envia grandes quantidades de tráfego descontrolado para uma rede com o objetivo de sobrecarregá-la intencionalmente. Normalmente, um indivíduo ou grupo opera o serviço, enquanto outros pagam para lançar ataques por meio de um site intermediário (booter). Booters são usados quase exclusivamente para fins criminosos e são ilegais na maioria dos países.

Os cibercriminosos que operam booters usam grandes redes de dispositivos "zumbis" (dispositivos comprometidos por hackers através de malware ou pela exploração de vulnerabilidades) para seus ataques. Esses dispositivos são agrupados em uma botnet, que então direciona o tráfego de rede descontrolado para a vítima.

Os serviços de DDoS booter muitas vezes são comercializados como ferramentas para testar as defesas de uma rede, mas, na realidade, não são adequados para testes legítimos. Ao contrário dos IP stressers, que simulam condições de alto tráfego em um ambiente controlado, os booters realizam ataques não regulamentados projetados para interromper ou danificar uma rede.

Como funciona um serviço de booter?

Um serviço de booter combina uma variedade de métodos de ataque de rede, incluindo botnets (redes de computadores privados infectados com malware e usados para ataques sem o conhecimento dos usuários) e amplificação de DNS (onde um agressor usa um servidor DNS para inundar o alvo com tráfego).

Normalmente, um criminoso paga a um operador de booter para atacar uma empresa ou indivíduo, permitindo-lhe interromper seus serviços sem necessidade de qualquer conhecimento técnico.

Os booters existem há muito tempo e evoluíram significativamente ao longo dos anos. No passado, os hackers precisavam operar seus próprios servidores e rotear seus ataques por meio de proxies. Isso limitava suas capacidades de DDoS, pois eles só podiam gerar o tráfego que seus dispositivos individuais suportavam. Agora, eles podem se aproveitar de botnets baratas e de fácil acesso para lançar ataques muito mais poderosos.

A ferramenta inunda a rede da vítima com tráfego malicioso projetado para sobrecarregar suas defesas (firewall e infraestrutura de rede) e interromper sua conexão com a internet, geralmente com um clique em um botão no painel principal do booter. Muitos booters também vêm com software projetado para criar backdoors na rede da vítima, facilitando o lançamento de ataques subsequentes.

Qual a motivação por trás dos ataques de DDoS?

As principais motivações econômicas e psicológicas por trás dos ataques de DDoS incluem:

- Ganhos financeiros: o motivo mais óbvio? O agressor é contratado para lançar um ataque contra um alvo específico. Também é comum que um hacker realize um ataque de DDoS contra uma vítima e exija um pagamento de resgate em troca da interrupção do ataque.

- Dano reputacional: operadores de booters tentarão prejudicar a reputação de uma pessoa ou empresa por meio de ataques de DDoS incessantes, causando interrupções na rede. Isso pode impedir que uma pessoa acesse seu trabalho remoto ou prejudicar um negócio, bloqueando novas vendas enquanto durarem as interrupções.

- Ideologia: alguns agressores são motivados por ideologia ou crenças. Eles podem ter como alvo organizações ou governos cujas ações contestam, seja por razões políticas, sociais ou ambientais. Isso é especialmente verdadeiro no caso de hacktivistas, que usam ataques de DDoS para protestar contra causas como censura, crueldade contra animais ou danos ambientais.

- Vingança: algumas pessoas lançam ataques de DDoS por motivos pessoais (contra escolas, ex-empregadores, rivais ou até mesmo adversários em jogos).

- Diversão: algumas pessoas lançam ataques de DDoS contra um alvo apenas por diversão. Às vezes, é simplesmente para testar sua expertise técnica ou as defesas da vítima, sem nenhuma motivação mais profunda.

- Sabotagem corporativa: houve casos de empresas que contrataram hackers para sabotar seus concorrentes corporativos com ataques de DDoS destrutivos. Por exemplo, o notório hacker Daniel Kaye foi contratado por um funcionário desonesto da Cellcom para lançar um ataque de DDoS contra a empresa concorrente, Lonestar., em um ataque que em última instância derrubou toda a internet da Libéria.

- Guerra cibernética: hackers patrocinados por estados ou agentes de ameaça que atuam em nome de uma nação podem usar ataques de DDoS para interromper infraestruturas críticas ou obter vantagens políticas e militares.

- Táticas diversionistas: agressores sofisticados às vezes usam ataques de DDoS como cortina de fumaça, desviando a atenção enquanto realizam operações mais direcionadas, como invadir sistemas ou implantar malware.

Situação legal dos IP stressers e booters

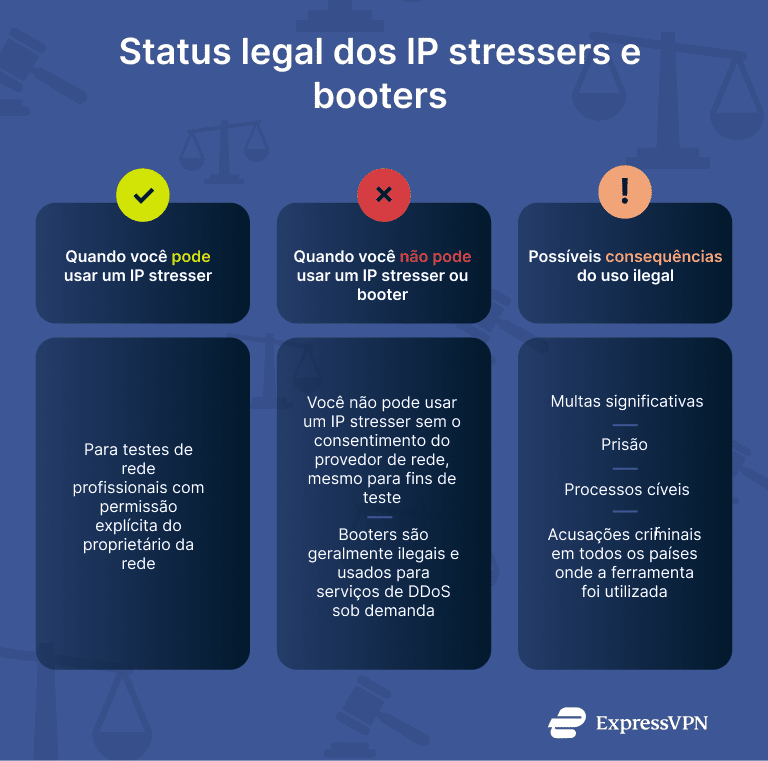

Você provavelmente está se perguntando: IP stressers e booters são legais? E o que acontece se você usar um deles? Embora as leis variem de país para país e possam ser bastante complexas, na maioria das vezes os booters são completamente ilegais, enquanto os IP stressers são legais sob condições muito específicas.

Quando o uso de um IP stresser é legal?

IP stressers são legais apenas quando usados para testes de rede autorizados. Isso significa que você só pode testar a capacidade de carga da sua própria rede ou de uma rede na qual tenha permissão explícita e por escrito do proprietário. Usá-los em sistemas de terceiros sem consentimento é ilegal. Na maioria dos casos, apenas profissionais de TI devem usar IP stressers.

Usos legítimos dos IP stressers

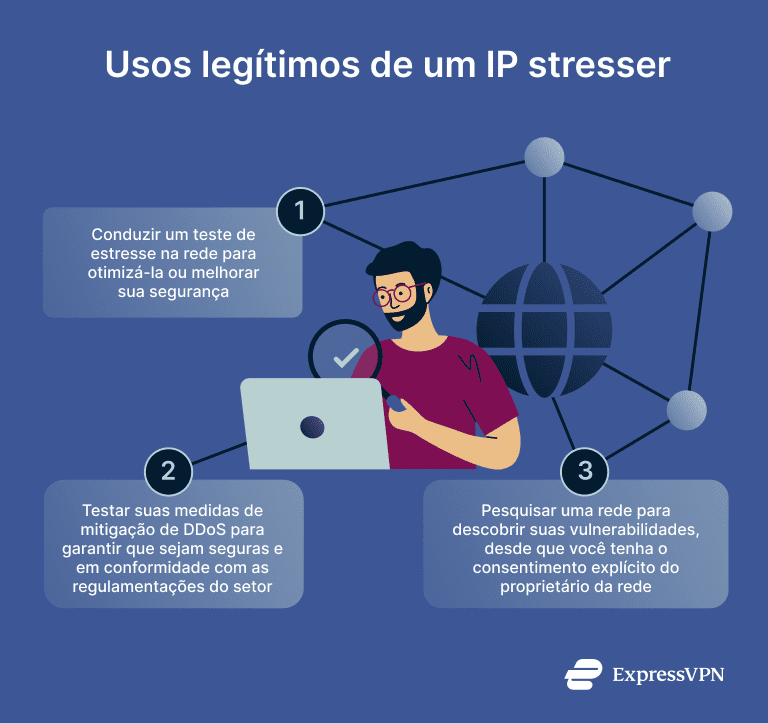

Os IP stressers apresentam diversas vantagens legítimas para especialistas ou profissionais de TI que desejam realizar testes de rede e que possuem o devido consentimento do proprietário da rede. Nessas circunstâncias, os IP stressers podem ser usados para:

- Conduzir um teste de estresse na rede: profissionais podem usar IP stressers durante auditorias corporativas para testar vulnerabilidades na rede. O simulador informa como a rede se comportará em situações reais de alto tráfego. Os dados coletados pelo simulador são usados pelo proprietário da rede para otimizar serviços ou aprimorar a segurança.

- Testar suas medidas de mitigação de DDoS: equipes de TI podem simular ataques de DDoS para avaliar a eficácia de suas ferramentas de mitigação. Isso é útil para atender aos requisitos de conformidade ou para se preparar para ataques reais que podem resultar em perdas financeiras ou indisponibilidade do serviço.

- Pesquisas de cibersegurança: pesquisadores ou hackers éticos podem usar um stresser em uma rede para coletar dados sobre suas vulnerabilidades.

Consequências de usar um IP stresser ou booter ilegalmente

As penalidades variam de país para país, mas, em geral, usar um IP stresser ou booter sem permissão pode resultar em multas significativas, pena de prisão e processos cíveis dispendiosos. Nos EUA, há até mesmo uma lei capaz de banir alguém de usar um computador se a pessoa for considerada culpada de um crime cibernético grave.

Booters não são impossíveis de rastrear. Tomemos como exemplo Sergiy P. Usatyuk, um residente de Illinois que foi preso por seu envolvimento em um serviço de DDoS sob demanda e sentenciado pelo Departamento de Justiça dos EUA a 13 meses de prisão. Os detetives seguiram as pistas deixadas por ele, como transações do PayPal e registros de acesso a endereços IP, para descobrir sua verdadeira identidade.

E, como os ataques de DDoS frequentemente afetam sistemas em vários países, os agressores podem enfrentar processos judiciais internacionais. Os órgãos de aplicação da lei em todo o mundo perseguem ativamente indivíduos envolvidos em esquemas de DDoS sob demanda, o que significa que, em algumas situações, o mesmo hacker pode enfrentar acusações criminais em todos os países onde suas ferramentas foram utilizadas.

Por exemplo, Daniel Kaye é um hacker prolífico conhecido por lançar ataques de DDoS contra várias empresas de grande porte. Ele foi preso no Reino Unido e extraditado para a Alemanha, onde foi acusado de invadir o sistema da Deutsche Telekom. Após cumprir sua pena, foi levado de volta ao Reino Unido para cumprir o restante da pena por ataque de DDoS contra a Lonestar.

Leis e regulamentos contra serviços de booter

Países como os EUA, o Reino Unido e muitas nações da UE têm leis rigorosas contra serviços de booter. Por exemplo, nos EUA, usar ou vender booters viola a Lei de Fraude e Abuso de Computadores (CFAA), enquanto a Lei de Uso Indevido de Computadores do Reino Unido criminaliza ataques não autorizados a sistemas de computadores.

Riscos de usar IP stressers e booters

IP stressers e booters representam riscos sérios, não apenas para as vítimas de ataques de DDoS, mas também para as pessoas que utilizam essas ferramentas. De malware oculto a possíveis acusações criminais, veja o que as torna tão perigosas.

Ameaças à segurança e riscos de crimes cibernéticos

IP stressers e booters gratuitos ou não licenciados frequentemente vêm acompanhados de malware como spyware, backdoors ou keyloggers. Essas ferramentas podem ser usadas não apenas para lançar ataques, mas também para roubar informações confidenciais do usuário.

Softwares de booter devem sempre ser considerados maliciosos. Eles são ilegais na maioria dos países — e as versões gratuitas quase certamente contêm código prejudicial.

Como IP stressers são usados indevidamente para ataques de DDoS

Embora os IP stressers possam ser inestimáveis para testes legítimos de rede, eles são frequentemente usados para lançar ataques de DDoS contra empresas, indivíduos e servidores de jogo. Com o tempo, um único agente malicioso pode lançar centenas de milhares de ataques, custando milhões às empresas.

Os atacantes frequentemente combinam stressers com técnicas como falsificação de IP (mascarando o endereço IP do remetente) e amplificação de DNS. Eles usam uma abordagem em múltiplas camadas para causar o máximo de dano possível.

Por que é difícil rastrear os serviços de booter

Os operadores de booters frequentemente se escondem atrás de proxies, VPNs, falsificação de IP e pagamentos em criptomoedas. Muitos operam na dark web.

Essas medidas dificultam, mas não impossibilitam, o rastreamento por parte das autoridades. No entanto, para o cidadão comum, rastrear a localização real do agressor é praticamente impossível.

Alternativas legais para testes de estresse de rede

Em vez de usar IP stressers ou booters, as organizações podem escolher ferramentas confiáveis de teste de penetração para avaliações legais de rede. Muitas empresas de cibersegurança oferecem serviços licenciados de teste de estresse que estão em conformidade com todas as leis locais e padrões do setor.

Se uma empresa deseja obter a certificação ISO/IEC 27001 (o padrão internacionalmente reconhecido para sistemas de gestão de segurança da informação), é altamente recomendável que utilize serviços de teste de penetração como parte de seu processo de avaliação de riscos.

Embora alguns IP stressers sejam legais, seu uso é restrito. É sempre mais seguro utilizar ferramentas e serviços profissionais e comprovados.

Como se proteger contra ataques de DDoS e IP stresser

Proteger-se contra ataques de DDoS e IP requer uma combinação de medidas de segurança proativas, monitoramento em tempo real e software dedicado de proteção contra DDoS. Aqui está um breve resumo de como proteger seus sistemas.

Melhores práticas de proteção contra DDoS (para indivíduos)

Gamers, streamers e criadores de conteúdo online podem ser altamente vulneráveis a ataques relacionados a booters. Por exemplo, muitos streamers enfrentam ataques de DDoS constantes por parte de seus detratores online, geralmente com a intenção de tirá-los do ar ou impedi-los de ganhar dinheiro por longos períodos.

Para se proteger contra ataques de DDoS:

- Habilite a proteção contra DDoS (no caso de jogos/streaming): muitas plataformas de jogos e provedores de internet oferecem recursos de proteção contra DDoS ou permitem que você altere seu endereço IP caso seja atacado.

- Use um bom firewall e personalize as configurações do firewall e do roteador: firewalls configurados corretamente monitoram o tráfego de entrada e saída, bloqueando acessos não autorizados e ameaças potenciais.

- Evite compartilhar seu endereço IP: não revele seu endereço IP em fóruns públicos, servidores de jogo ou plataformas de streaming. Uma VPN é particularmente eficaz em impedir que você vaze acidentalmente seu endereço IP.

- Mantenha-se informado sobre tentativas de phishing: hackers costumam usar phishing ou engenharia social para enganar as pessoas e obter seus endereços IP. Certifique-se de permanecer atualizado sobre os últimos golpes de phishing e como evitá-los.

- Instale um sistema de detecção de intrusão (IDS): ferramentas de IDS fornecem monitoramento de ameaças em tempo real e podem detectar e responder a ameaças potenciais antes que elas se agravem.

- Implemente serviços de mitigação de DDoS: essas ferramentas filtram solicitações maliciosas antes que elas cheguem à sua rede, minimizando os danos durante um ataque.

- Mantenha seus dispositivos e softwares atualizados: atualize regularmente todos os softwares, sistemas operacionais e dispositivos para corrigir vulnerabilidades conhecidas e fortalecer sua defesa geral. Vulnerabilidades no nível do sistema operacional, se não corrigidas, podem causar falhas no tráfego de rede ou bloquear seu dispositivo, tornando crucial a instalação das atualizações mais recentes sem demora.

Melhores práticas de proteção contra DDoS (para empresas)

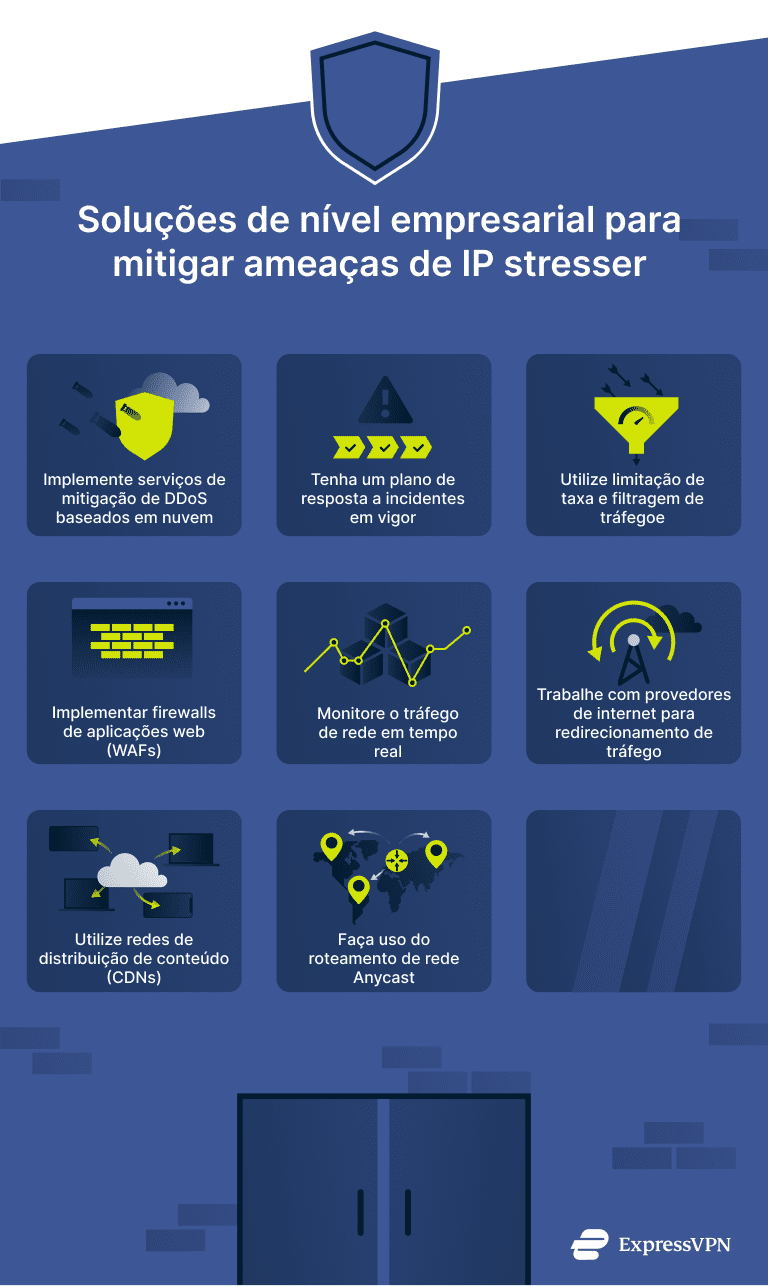

Proteger uma empresa ou organização é muito mais complexo do que defender a si mesmo. Hackers estão constantemente à procura de vulnerabilidades nas empresas, por isso é necessário implementar uma estratégia de segurança em várias camadas para proteger sua organização. Em casos extremos, ataques de DDoS podem forçar o fechamento permanente de uma empresa. Veja o que você pode fazer para proteger seu negócio:

- Implemente serviços de mitigação de DDoS baseados em nuvem: utilize um serviço de mitigação de DDoS confiável e eficaz para ajudar a filtrar e absorver o tráfego de ataque antes que ele atinja sua rede.

- Tenha um plano de resposta a incidentes em vigor: você deve preparar respostas automatizadas e planos de recuperação para minimizar o tempo de inatividade durante um ataque.

- Utilize limitação de taxa e filtragem de tráfego: configurar firewalls e políticas de rede para limitar picos de tráfego anormais pode ajudar a mitigar o impacto de ataques.

- Implemente firewalls de aplicações web (WAFs): os WAFs protegem a camada 7 (a camada de aplicação onde a maioria dos ataques de DDoS é direcionada) monitorando e bloqueando ativamente o tráfego suspeito em tempo real

- Monitore o tráfego de rede em tempo real: a utilização de Sistemas de Detecção e Prevenção de Intrusões (IDPS) pode ajudar a detectar atividades suspeitas e prevenir ataques na camada de rede (nível 3) e superiores, bloqueando-os antes que qualquer outra coisa aconteça.

- Trabalhe com provedores de internet para redirecionamento de tráfego: alguns provedores de internet oferecem serviços de proteção contra DDoS para desviar tráfego malicioso de infraestruturas críticas. Isso é específico do seu provedor, então ele pode não oferecer essas proteções, mas sempre vale a pena verificar.

- Utilize redes de distribuição de conteúdo (CDNs): CDNs de nível empresarial ajudam a distribuir o tráfego e a reduzir a carga nos seus servidores principais, encaminhando as solicitações para sua própria rede de servidores. Além disso, muitas CDNs possuem recursos de segurança integrados, incluindo sistemas de mitigação de DDoS, para ajudar a proteger contra ataques em larga escala.

- Faça uso do roteamento de rede Anycast: distribuir o tráfego por meio de vários servidores evita pontos únicos de falha, pois garante sistemas de backup, assim como um prédio possui várias entradas. Se uma entrada for bloqueada, outra pode ser usada. Isso pode ajudar a mitigar o impacto de ataques de DDoS, mas deve ser combinado com outras táticas, como filtragem de tráfego ou um serviço de mitigação de DDoS, já que apenas redireciona o tráfego, mas não bloqueia o tráfego malicioso.

Se tudo isso parece complicado, é porque é complexo. Grandes organizações devem trabalhar com profissionais de TI qualificados para configurar ambientes seguros e garantir que estejam usando as ferramentas adequadas às suas necessidades.

Por que uma VPN é essencial para proteção contra DDoS

Uma VPN oculta seu endereço IP real, dificultando muito para que invasores o ataquem diretamente com ameaças baseadas em IP, como booters ou ataques de DDoS. Ao mascarar sua localização real, uma VPN reduz sua exposição e dificulta para que hackers identifiquem ou acessem sua rede.

As VPNs também criptografam seu tráfego de internet e o encaminham por meio de servidores seguros, protegendo seus dados contra interceptação ou manipulação. Algumas VPNs, como a ExpressVPN, incluem até mesmo proteção contra DDoS integrada em seus servidores, o que pode bloquear ataques de menor escala antes mesmo que eles cheguem até você.

Dito isso, uma VPN sozinha não impedirá todas as ameaças de DDoS. Se um hacker conseguir descobrir seu endereço IP real ou atacar a rede à qual você está conectado, você ainda precisará de ferramentas dedicadas de proteção contra DDoS. Uma VPN pode ocultar sua localização, mas não pode impedir um ataque que já esteja em andamento.

Como a ExpressVPN impede o rastreamento e a falsificação de IP

Quando você se conecta à ExpressVPN, seu IP real é substituído pelo IP do servidor VPN, ocultando sua rede contra possíveis agressores. A ExpressVPN usa endereços IP compartilhados, o que significa que vários usuários se conectam através do mesmo servidor, tornando muito mais difícil associar a atividade a uma pessoa específica.

Além disso, os servidores da ExpressVPN possuem proteção contra DDoS integrada, ajudando a absorver o impacto de ataques de pequena escala. Embora possa não bloquear ataques maiores e contínuos, ela pode ajudar a reduzir os danos.

Por fim, o kill switch da ExpressVPN corta automaticamente o acesso à internet caso a VPN seja desconectada, impedindo que seu endereço IP real seja exposto.

O que fazer se você sofrer um ataque de DDoS

Ataques de DDoS exigem atenção imediata, pois podem causar sérios danos à rede se não forem combatidos rapidamente. Veja o que fazer se você for alvo de um ataque de DDoS:

- Identifique o ataque e revise suas defesas: primeiro, veja o que está acontecendo. Em seguida, avalie a dimensão do ataque para determinar se sua proteção é adequada. Revise suas defesas atuais, incluindo seu plano de resposta a incidentes de segurança, mitigação de DDoS e segurança de DNS.

- Alerte seu provedor de internet: após confirmar o ataque de DDoS, alerte seu provedor de internet. Muitos provedores oferecem ferramentas de mitigação de DDoS que podem ajudar a minimizar os danos causados durante o ataque.

- Siga seu plano de resposta a incidentes ou o plano da sua empresa: todos os membros da equipe precisam seguir corretamente o plano de resposta a incidentes da empresa, caso exista. Dessa forma, todos estarão alinhados em relação às comunicações e estratégias para combater ataques de DDoS.

- Implemente suas ferramentas de mitigação de DDoS: implemente as ferramentas de mitigação disponíveis, incluindo ferramentas de segurança DDoS sempre ativas, mitigação de DDoS baseada em nuvem ou qualquer software específico que você ou sua organização utilize.

- Registre tudo: mantenha registros de tudo o que acontece. Esses registros podem ser usados no futuro para ajudar a encontrar vulnerabilidades ou pelas autoridades policiais para localizar e prender o hacker responsável pelo ataque. No entanto, observe que manter registros de tudo pode aumentar a sobrecarga em sua rede no caso de um ataque de grande escala.

- Denuncie o ataque: por fim, denuncie o evento às autoridades apropriadas na sua região para que elas possam começar a investigar o hacker.

Estudos de caso e exemplos reais

Confira abaixo alguns casos notáveis de IP stressers e serviços de booter utilizados em ataques de DDoS e as consequência legais que se seguiram.

Ataques de DDoS notórios envolvendo IP stressers e booters

Hackers já utilizaram stressers e booters em milhares de ataques em todo o mundo por diversos motivos, incluindo a busca por lucro, a interrupção de serviços específicos ou como parte de uma campanha hacktivista online mais ampla. Alguns exemplos específicos:

- Ataque de DDoS contra a Spamhaus (2013): um enorme e infame ataque de DDoS contra a Spamhaus, organização internacional que rastreia e publica listas de IPs e domínios associados a atividades maliciosas. O ataque foi perpetrado por um grupo contrário à Spamhaus baseado na Rússia, mas o principal culpado acabou sendo um hacker adolescente em Londres. Ele foi condenado a 240 horas de serviço comunitário.

- Serviço vDOS de DDoS sob demanda (2012-2016): um dos serviços de DDoS sob demanda mais infames, o vDOS lançou mais de 2 milhões de ataques contra alvos em todo o mundo. Administrado por dois adolescentes israelenses, o serviço lucrou centenas de milhares de dólares antes de ser fechado pelas autoridades. Os operadores foram condenados a prestar serviços comunitários e multados, e as autoridades recuperaram mais de US$ 175.000 em lucros.

- WebStresser (2018): com mais de 136.000 usuários registrados e milhões de ataques lançados, o WebStresser foi uma das plataformas de DDoS sob demanda mais prolíficas da história. Vários infratores foram presos, e 250 usuários do serviço também foram processados pelos danos causados.

- Quantum Stresser (2012-2018): outro importante serviço de booter, o Quantum Stresser, tinha mais de 80.000 usuários e foi usado para lançar mais de 50.000 ataques somente em 2018. O operador do Quantum Stresser foi preso em 2018 e sentenciado em 2020 a 4-5 anos de liberdade condicional e 6 meses de prisão domiciliar. Sua pena leve se deveu à sua saúde debilitada.

- Ataques de DDoS contra a mídia russa (em andamento): após a Rússia invadir a Ucrânia, hacktivistas começaram a lançar ataques de DDoS contra empresas de mídia e sites governamentais russos.

- Ataques generalizados a plataformas de jogos (em andamento): serviços de jogos como Xbox Live, PlayStation Network e Steam são alvos frequentes de ataques de DDoS. Os hackers também têm como alvo provedores de jogos específicos, como quando interromperam os servidores da Blizzard Entertainment e bloquearam o acesso a jogos incluindo Overwatch 2 e Diablo 4 in 2023.

Perguntas frequentes: dúvidas comuns sobre IP stressers e DDoS booters

As autoridades policiais conseguem rastrear ataques de IP stressers?

Sim, as autoridades policiais conseguem rastrear ataques de IP stressers analisando registros de servidores, registros de pagamentos e endereços IP. Elas podem emitir intimações ou mandados para identificar tanto usuários quanto operadores.

Em que situações é legal usar um IP stresser?

Usar um IP stresser para testar a robustez de redes que você possui ou às quais tem permissão explícita de acesso é permitido. Profissionais de TI utilizam stressers para identificar vulnerabilidades e testar defesas contra DDoS em um ambiente controlado e legal.

Quais são as consequências legais de operar um serviço de booter?

Depende das leis locais, mas em geral usar um booter pode resultar em acusações criminais, multas elevadas, confisco de bens e até mesmo pena de prisão. A punição depende de onde você mora e da frequência com que o serviço foi utilizado.

Quais são as melhores defesas contra ataques de booter?

Um firewall robusto combinado com um serviço de mitigação de DDoS pode ajudar a bloquear a maioria dos ataques de booters. Técnicas como limitação de taxa e filtragem de tráfego ajudam a impedir que bots inundem sua rede.

Uma VPN também pode mascarar seu IP, dificultando para que invasores o encontrem, embora não ajude quando um ataque já estiver em andamento.

Quais são os tipos mais comuns de ataques baseados em IP?

Os ataques de DDoS estão entre as formas mais comuns de ataques baseados em IP. Falsificação de IP e ataques de amplificação são frequentemente usados em combinação com booters para maximizar os danos que uma campanha de DDoS pode causar.

Quais tipos de ataques os serviços de booter podem executar?

Booters podem atacar várias camadas de rede e de aplicação simultaneamente com táticas como a amplificação de DNS. Eles lançam esses ataques para sobrecarregar os sistemas das vítimas com tráfego malicioso.

Qual a relação entre falsificação de IP e ataques DDoS?

A falsificação de IP permite que uma pessoa oculte seu endereço IP real e cause a impressão de que seu tráfego está vindo de outro lugar. Isso a ajuda a lançar ataques de DDoS sem revelar sua localização.

Como os hackers usam stressers?

Embora os IP stressers tenham usos legítimos, hackers os utilizam para lançar ataques de DDoS ao simular ambientes de tráfego intenso. Essas ferramentas são de fácil acesso e simples de usar.

Os booters, entretanto, são geralmente preferidos porque são projetados especificamente para fornecer grandes volumes de tráfego descontrolado. Normalmente, se um hacker quiser lançar um ataque de DDoS, ele utilizará um booter.

Há ferramentas gratuitas de IP stresser disponíveis?

Tecnicamente sim, mas a maioria dos IP stressers gratuitos é fraca e pouco confiável. Muitos são golpes criados para roubar seus dados ou criar brechas de segurança em seu sistema. Hackers às vezes liberam ferramentas gratuitas especificamente para enganar e explorar usuários menos experientes. O risco é tão alto que você nunca deve confiar em IP stressers gratuitos.

O que devo fazer se eu for alvo de um ataque de IP stresser?

Contate seu provedor de internet ou de hospedagem imediatamente. Habilite quaisquer recursos de proteção contra DDoS que você tenha e comece a registrar detalhes importantes, como carimbos de data/hora, registros de IP e padrões de ataque.

Não dê dinheiro nenhum aos hackers. Se eles estiverem chantageando, não há garantia de que vão parar depois que você pagar.

Uma VPN pode me proteger contra ataques de DDoS?

Uma VPN oferece uma camada de proteção extra contra ataques de DDoS mascarando seu endereço IP real, dificultando para que invasores o localizem e o ataquem diretamente. No entanto, isso não ajudará se um ataque de DDoS já estiver em andamento ou se a plataforma à qual você está conectado (como um servidor de jogo) for o alvo.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN